| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- U-55

- U-50

- U-59

- U-56

- U-47

- Burp Suite

- U-45

- pam_tally2.so

- 정보보안기사실기

- U-52

- U-43

- U-54

- burpsuite

- U-44

- U-53

- U-46

- U-57

- U-49

- U-48

- u-11

- 리눅스보안

- u-06

- U-58

- SFTP

- U-51

- 버프스위트

- KISA가이드

- U-60

- 버프슈트

- AWS

Archives

- Yesterday

- Today

- Total

반응형

[U-42] 불필요한 RPC 서비스 비활성화 (중요도 : 상) 본문

728x90

반응형

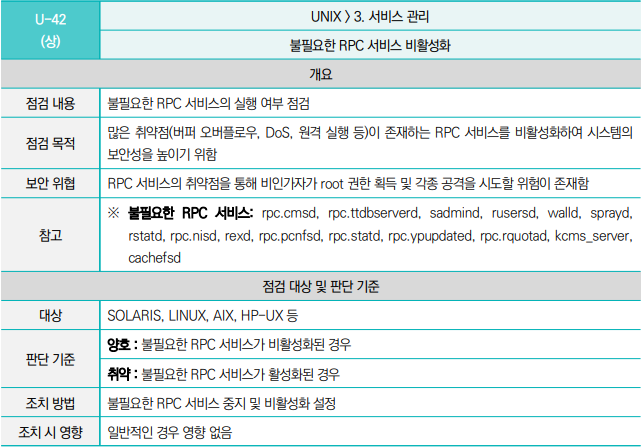

★ 주요정보통신기반시설 가이드 [U-42] 유닉스/리눅스 보안 설정

항목 중요도 : 상 (취약한 원격 프로시저 호출 차단)

1. 항목 개요 및 보안 위협

출처 : 2026 주요정보통신기반시설 기술적 취약점 분석·평가 방법 상세가이드

[ 점검 내용 ] : rusersd, rstatd, sprayd, walld 등 보안상 취약한 RPC 서비스의 활성화 여부를 점검하고 불필요한 경우 비활성화합니다.

[ 보안 위협 ] : RPC 서비스는 인증 절차 없이 원격 실행을 허용하는 경우가 많아 공격자가 시스템 정보를 수집하거나 임의의 코드를 실행하여 관리자 권한을 획득할 수 있습니다. 특히 알려진 취약점(Buffer Overflow 등)이 많아 반드시 필요한 경우가 아니라면 제거해야 합니다.

2. [실습] OS별 취약 RPC 서비스 비활성화 조치

■ SOLARIS

# 1. RPC 서비스 확인 (ttdbserver, rex, rusers, spray, wall 등)

# inetadm | grep rpc | grep enabled

# 2. 서비스 비활성화

# svcadm disable <서비스 데몬명>■ LINUX (systemd / xinetd)

# [systemd 방식]

# systemctl list-units --type=service | grep rpc

# systemctl stop <서비스명> && systemctl disable <서비스명>

# [xinetd 방식] /etc/xinetd.d/ 디렉터리 내 파일 수정

# vi /etc/xinetd.d/rpc-statd

disable = yes

# systemctl restart xinetd■ AIX, HP-UX (inetd.conf)

# 1. 설정 파일 수정 (불필요한 rpc 서비스 주석 처리)

# vi /etc/inetd.conf

#rexd sunrpc_tcp tcp wait root /usr/sbin/rpc.rexd rexd 100017 1

#rstatd sunrpc_udp udp wait root /usr/sbin/rpc.rstatd rstatd 100001 1-3

# 2. 설정 적용

[AIX] # refresh -s inetd

[HP-UX] # inetd -c[취약 결과 예시]

# rpcinfo -p

program vers proto port service

100001 3 udp 817 rstatd

100002 2 udp 822 rusersd

(rpcinfo 명령 시 rstatd, rusersd 등 불필요한 서비스 목록이 나타나는 상태)[양호 결과 예시]

# rpcinfo -p | egrep "rstatd|rusersd|sprayd|walld"

(결과 없음)

취약한 RPC 서비스가 비활성화되어 리스트에 나타나지 않는 경우3. 법적 근거 및 관련 지침

⚖️ 관련 법규 정보 (국가 법령 정보 센터)

- 정보통신기반보호법 제9조(취약점 분석·평가): 취약한 네트워크 프로토콜 및 RPC 서비스를 통한 침해 사고 예방 점검을 요구합니다.

- 정보통신기반시설 보호지침 제16조(설정관리): 불필요한 RPC 서비스 포트 차단 및 데몬 비활성화 준수를 명시합니다.

4. 오늘 공부하며 정리한 핵심 포인트

- rpcinfo의 활용: 설정 파일 확인도 중요하지만, 실제 서비스 가동 여부는 rpcinfo -p 명령어를 통해 네트워크상에 노출된 RPC 프로그램 번호와 포트를 확인하는 것이 가장 확실합니다.

- 필수 서비스 구분: nfs나 NIS 사용을 위해 필요한 portmapper, mountd 등 필수 RPC를 제외하고, 가이드에서 명시한 정보 노출형 서비스(rusers, spray 등)는 모두 차단해야 합니다.

다음 공부 기록 예고 : [U-43] NIS, NIS+ 서비스 비활성화 (중요도 : 상)

728x90

반응형

'서버 보안 가이드 > 01. OS (유닉스 리눅스)' 카테고리의 다른 글

| [U-44] tftp, talk 서비스 비활성화 (중요도 : 상) (0) | 2026.02.20 |

|---|---|

| [U-43] NIS, NIS+ 서비스 비활성화 (중요도 : 상) (0) | 2026.02.19 |

| [U-41] 불필요한 automountd 제거 (중요도 : 상) (0) | 2026.02.17 |

| [U-40] NFS 접근 통제 (중요도 : 상) (0) | 2026.02.15 |

| [U-39] 불필요한 NFS 서비스 비활성화 (중요도 : 상) (0) | 2026.02.14 |

Comments