| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- U-33

- U-29

- 정보보안기사실기

- U-28

- U-37

- U-39

- KISA가이드

- U-32

- SFTP

- U-24

- Burp Suite

- U-40

- pam_tally2.so

- burpsuite

- U-38

- U-27

- U-34

- U-30

- AWS

- U-35

- U-25

- u-11

- U-36

- 리눅스보안

- 버프스위트

- U-26

- u-14

- 버프슈트

- u-06

- U-31

Archives

- Yesterday

- Today

- Total

반응형

[U-36] r 계열 서비스 비활성화 (중요도 : 상) 본문

728x90

반응형

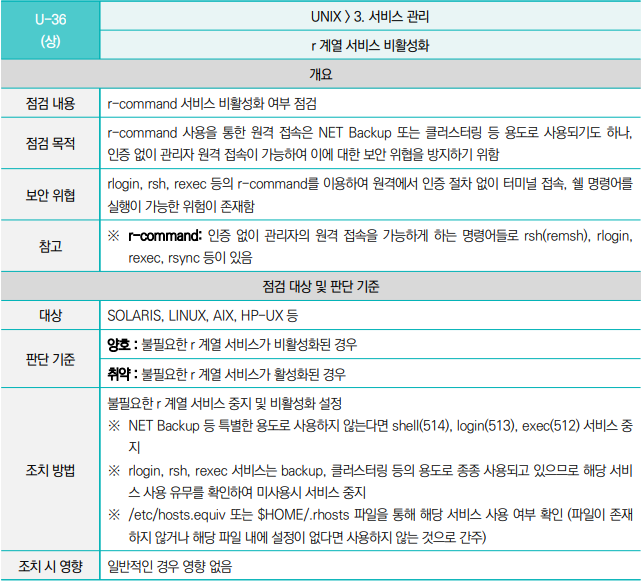

★ 주요정보통신기반시설 가이드 [U-36] 유닉스/리눅스 보안 설정

항목 중요도 : 상 (취약한 원격 접속 서비스 통제)

1. 항목 개요 및 보안 위협

출처 : 2026 주요정보통신기반시설 기술적 취약점 분석·평가 방법 상세가이드

[ 점검 내용 ] : r-commands(rlogin, rsh, rexec 등)와 같이 보안상 취약한 원격 서비스 데몬이 활성화되어 있는지 점검합니다.

[ 보안 위협 ] : r 계열 서비스는 네트워크 패킷이 암호화되지 않아 스니핑(Sniffing)에 취약하며, hosts.equiv나 .rhosts 파일을 이용한 신뢰 관계를 통해 패스워드 없이 로그인이 가능합니다. 이는 공격자가 탈취한 계정을 통해 시스템에 무단으로 침입하거나 관리자 권한을 획득하는 통로가 됩니다.

2. [실습] OS별 r 계열 서비스 비활성화 조치

■ SOLARIS

(5.9 이하)

# vi /etc/inetd.conf

#shell stream tcp nowait root /usr/sbin/in.rshd in.rshd (주석 처리)

#login stream tcp nowait root /usr/sbin/in.rlogind in.rlogind (주석 처리)

#exec stream tcp nowait root /usr/sbin/in.rexecd in.rexecd (주석 처리)

# kill -HUP [inetd PID](5.10 이상)

# inetadm | egrep "shell|rlogin|rexec"

# inetadm -d <서비스 데몬 이름>■ LINUX

(xinetd 환경)

# vi /etc/xinetd.d/rlogin (또는 rsh, rexec)

disable = yes (수정)

# systemctl restart xinetd(systemd 환경)

# systemctl list-units --type=service | grep -E "rlogin|rsh|rexec"

# systemctl stop <서비스명>

# systemctl disable <서비스명>■ AIX, HP-UX

# vi /etc/inetd.conf

#login stream tcp6 nowait root /usr/sbin/rlogind rlogind (주석 처리)

- AIX : # refresh -s inetd

- HP-UX : # inetd -c[취약 결과 예시]

# netstat -an | grep 512, 513, 514

(r-commands 관련 포트가 LISTEN 상태인 경우)[양호 결과 예시]

# netstat -an | grep -E "512|513|514"

(결과 없음)

관련 설정 파일에서 주석 처리되어 있거나 서비스 데몬이 중지된 경우3. 법적 근거 및 관련 지침

⚖️ 관련 법규 정보 (국가 법령 정보 센터)

- 정보통신기반보호법 제9조(취약점 분석·평가): 취약한 원격 접속 서비스 통제를 통한 시스템 안정성 확보 의무를 명시합니다.

- 정보통신기반시설 보호지침 제16조(설정관리): 불필요하거나 보안상 위험한 서비스의 활성화 금지 정책을 수립해야 합니다.

4. 오늘 공부하며 정리한 핵심 포인트

- SSH 사용의 생활화: r 계열 서비스 대신 암호화 통신을 지원하는 SSH(Secure Shell)를 사용하는 것이 모든 서버 보안의 기본입니다.

- 신뢰 관계 파일 주의: 서비스 비활성화와 함께 hosts.equiv, .rhosts 파일 내 설정 내용도 함께 점검하여 비인가자의 패스워드 없는 로그인을 원천 차단해야 합니다.

다음 공부 기록 예고 : [U-37] crontab 설정파일 권한 설정 미흡 (중요도 : 상)

728x90

반응형

'서버 보안 가이드 > 01. OS (유닉스 리눅스)' 카테고리의 다른 글

| [U-35] 공유 서비스에 대한 익명 접근 제한 설정 (중요도 : 상) (0) | 2026.02.10 |

|---|---|

| [U-34] Finger 서비스 비활성화 (중요도 : 상) (0) | 2026.02.09 |

| [U-33] 숨겨진 파일 및 디렉터리 검색 및 제거 (중요도 : 하) (0) | 2026.02.08 |

| [U-32] 홈 디렉터리로 지정한 디렉터리의 존재 관리 (중요도 : 중) (0) | 2026.02.07 |

| [U-31] 홈디렉터리 소유자 및 권한 설정 (중요도 : 중) (0) | 2026.02.06 |

Comments